Danke für den Hinweis. Bei mir war 3.0.24 drauf.

Naja, tng ist ja entstanden aus dem Wechsel von fastd auf l2tp, IIRC, um ein separates Setup parallel testen zu können. Nun ist Gluon v2021.1 (»neues« tng) deutlich näher an v2019.1 (rawhide bis stable) als gedacht/der Versionssprung vermuten lies, und Gluon v2021.1 ist, AFAICS, nun wirklich die letzte Version, bei der wir tiny-Geräte (»4/32« (4 MB Flash, 32 MB RAM) wie z. B. die 841er) noch unterstützten können.

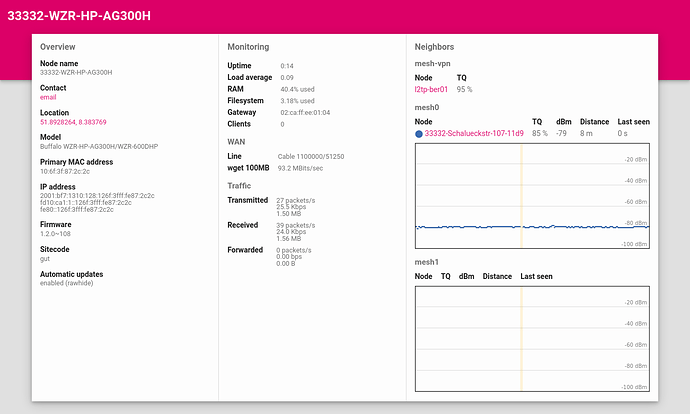

Soll heißen: ich denke, ich werde die aktuelle Version 1.2.0~108 von rawhide nun nach experimental und dann testing schieben, und nach einer Karenzzeit dann nach stable. Neu an 1.2.0~108 ist die Integration des »WAN-Speedtests« in die Statusseite:

Unter »Line« findet sich die per UPnP ermittelte Info einer vorgeschalteten Fritzbox zur Leitungskapazität. Wenn das Default-GW von br-wan keine FB ist, oder man im Gastnetz steckt, oder die UPnP-Abfrage blockiert wird, fehlt diese Angabe natürlich.

Um eine weitere Abschätzung zu ermöglichen, wird ca. 15 Minuten nach Boot eine 100-MB-Datei von spd-tst.4830.org gezogen und aus der Dauer ein Download-Durchsatz ermittelt und ausgewiesen.

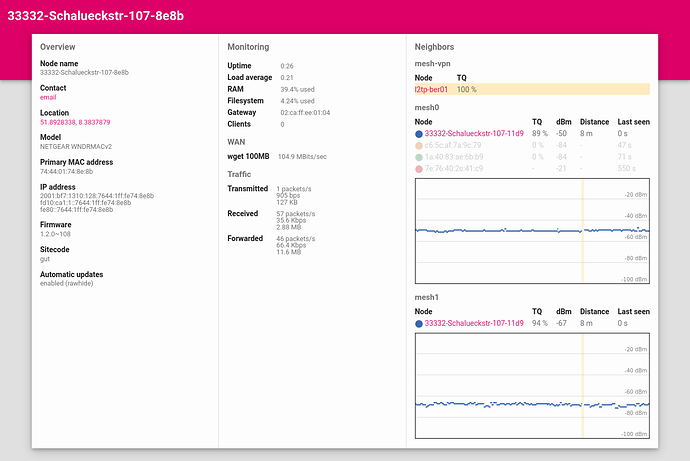

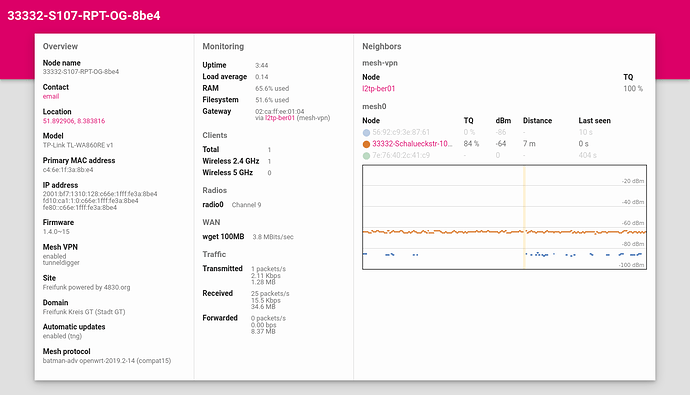

Natürlich auch in tng und bis runter auf die tiny-Geräte:

(Funfact: ich stelle gerade fest, daß 33332-Schalueckstr-107-11d9 anders als verkabelt und somit erwartet, gar keinen WAN-Zugang hat; tststs.)

Nachdem dann 1.2.0~108 (bzw. 1.2.0~109 — mtr dabei in non-tiny-Images) ›rum‹ ist, würde ich 1.4.0 nach rawhide schieben und parallel in tng & rawhide ausrollen.

Dann müßtet Ihr auch wieder aktiv mittesten, ob 1.4.0 inkl. Setup-Modus usw. tut.